物理隔离和数据备份恢复——企业物理层安全防护的生命

|

企业物理层面临着对计算机网络与计算机系统的物理装备的威胁,主要表现在自然灾害、电磁辐射与恶劣工作环境方面。而相应的防范措施包括抗干扰系统、物理隔离、防辐射系统、隐身系统、加固系统、数据备份和恢复等。在众多技术当中,物理隔离和数据备份及恢复是最为关键和重要的企业物理层安全防护技术,本文将对他们进行详细介绍。 一、物理隔离 在互联网高度发展的今天,访问没有好的防护措施的企业的内部局域网对于外部的恶意访问者来说并非难事,他们通常可以窥探、非法获取甚至是恶意毁坏企业的宝贵数据和资料,从而对企业造成不可挽回的经济损失。当前绝大多数的企业都在物理层面采用了物理隔离的措施将本地局域网和互联网进行隔离,保证两个网络的不可互访,从而达到保护内网数据安全的目的。

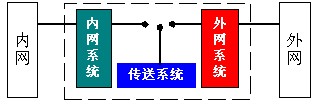

目前看来,对安全要求比较高的企业,一般会采用物理隔离网闸来实现企业的网络管理。物理隔离网闸是使用带有多种控制功能的固态开关读写介质连接两个独立主机系统的信息安全设备。由于物理隔离网闸所连接的两个独立主机系统之间,不存在通信的物理连接、逻辑连接、信息传输命令、信息传输协议,不存在依据协议的信息包转发,只有数据文件的无协议"摆渡",且对固态存储介质只有"读"和"写"两个命令。所以,物理隔离网闸从物理上隔离、阻断了具有潜在攻击可能的一切连接,使"黑客"无法入侵、无法攻击、无法破坏;物理隔离网闸可以解决以下威胁:操作系统漏洞,入侵,基于TCP/IP漏洞的攻击,基于协议漏洞的攻击,木马,基于隧道的攻击,基于文件的攻击等。这些是互联网目前存在的绝大部分主要威胁,物理隔离网闸在理论上是完全实现了真正的安全。 物理隔离网闸最早出现在美国、以色列、俄罗斯等国家的军方,用以解决涉密网络与公共网络连接时的安全。俄罗斯的Ry Jones,以色列的Buky Carmeli,Elad Baron,Daniel Steiner等人都是该领域的先驱,后者现在美国开公司。目前最大的物理隔离公司当属美国的Whale communications公司,Spearhead公司也不小。 随着我国电子政务快速发展,外部网络连接着广大民众,内部网络连接着政府公务员桌面办公系统,专网连接着各级政府的信息系统,在外网、内网、专网之间交换信息是基本要求。如何在保证内网和专网资源安全的前提下,实现从民众到政府的网络畅通、资源共享、方便快捷是电子政务系统建设中必须解决的技术问题。一般采取的方法是在内网与外网之间实行防火墙的逻辑隔离,在内网与专网之间实行物理隔离。出于对重要信息、文件保护的目的,物理隔离网闸开始被人们接受,物理隔离网闸成为电子政务信息系统必须配置的设备。 物理隔离网闸主要由内网处理单元、外网处理单元、安全隔离与信息交换处理单元三部分组成。外网处理单元与外网(如Internet)相连,内网处理单元与内网(如军队网)相连;安全隔离与信息交换处理单元通过专用硬件断开内、外网的物理连接,并在任何时刻只与其中一个网络连接,读取等待发送的数据,然后"推送"到另一个网络上。在切换速度非常快的情况下,可以实现信息的实时交换。 物理隔离卡是物理隔离的低级实现形式,一个物理隔离卡只能管一台个人计算机,甚至只可能在Windows环境下工作,每次切换都需要开关机一次。物理隔离网闸是物理隔离的高级实现形式,网闸可以管理整个网络,不需要开关机。网闸实现后,原则上不再需要物理隔离卡。安全隔离是一种逻辑隔离,防火墙就是一种逻辑隔离,因此防火墙也是一种安全隔离。有些厂商对安全隔离增加了一些特点,如采用了双主机结构,但双主机之间却是通过包来转发的。 无论双主机之间采用了多么严格的安全检查,但只要是包转发,就存在基于包的安全漏洞,存在对包的攻击。这在本质上同两个防火墙串联并无本质的差别。从目前已经存在的安全隔离网闸,包括以下类型:通过串口或并口来实现双主机之间的包转发,通过USB或1394或firewire(火线)等方式来实现双主机之间的包转发,甚至是直接通过以太线来实现双主机之间的包转发,以及其他任何形式的通信方式来实现双主机之间的包转发如专用ASIC开关电路,ATM,Myrinet卡等,都是安全隔离网闸,但都不是物理隔离网闸。 对于企业用户来说,物理隔离网闸适用于五种典型应用场合: 1、局域网与互联网之间(内网与外网之间) 有些局域网络,特别是政府办公网络,涉及政府敏感信息,有时需要与互联网在物理上断开,用物理隔离网闸是一个常用的办法。 2、办公网与业务网之间 由于办公网络与业务网络的信息敏感程度不同,例如,银行的办公网络和银行业务网络就是很典型的信息敏感程度不同的两类网络。为了提高工作效率,办公网络有时需要与业务网络交换信息。为解决业务网络的安全,比较好的办法就是在办公网与业务网之间使用物理隔离网闸,实现两类网络的物理隔离。 3、电子政务的内网与专网之间 在电子政务系统建设中要求政府内望与外网之间用逻辑隔离,在政府专网与内网之间用物理隔离。现常用的方法是用物理隔离网闸来实现。 4、业务网与互联网之间 电子商务网络一边连接着业务网络服务器,一边通过互联网连接着广大民众。为了保障业务网络服务器的安全,在业务网络与互联网之间应实现物理隔离。 5、涉密网与非涉密网之间 电子政务建设中一般都对网络按照安全级别进行了安全域的划分,这在一定程度上保证了信息的安全,非涉密的系统及面向公众的信息采集和发布系统主要运行在非涉密网部分。涉密网、非涉密网之间物理隔离,依照涉密信息"最小化"原则,进行涉密网和非涉密网之间两个不同的信息安全域信息的适度"可靠交换"。 物理隔离网闸在网络的第七层将数据还原为原始数据文件,然后以"摆渡文件"的形式来传递原始数据。任何形式的数据包、信息传输命令和TCP/IP协议都不可能穿透物理隔离网闸。根据我国计算机网络安全管理的规定,物理隔离网闸需要取得公安部、国家保密局和中国信息安全测评认证中心的安全产品的测评认证证书。在此基础上,进入军事领域,还需要军队测评认证中心的认证证书。 涉及国家秘密的计算机信息系统,不得直接或间接地与国际互联网或其它公共信息网络相连接,必须实行物理隔离。涉密网络必须在物理隔离的基础上实现 WWW浏览和自由收发E-mail。各级政府机关和涉密单位,必须将已建成的办公局域网同Internet或上一级专网实行物理隔离,正在建设的电子政务网络必须实现物理隔离。除了党政军外,其他行业和部门纷纷颁布建设规范和管理办法,要求使用物理隔离。电力、铁道、金融、银行、证券、保险、税务、海关、水利、交通、民航、社保、石化等行业部门,要求在物理隔离的条件下实现安全的数据库数据交换。为了保证电子政务和电子商务体系中关键系统的安全性,物理隔离网闸将确保关键网络和涉密网络万无一失,同时又能提供网络业务的互联互通。 (编辑:ASP站长网) |

电脑很卡怎么办 电脑

电脑很卡怎么办 电脑 运用正确的优化关键词

运用正确的优化关键词 小米路由器中继如何设

小米路由器中继如何设 数据准备工具:详解策

数据准备工具:详解策 electerm是一款比较卓

electerm是一款比较卓