如何在公有云端保护用户数据安全? | IBM 公有云·解忧宝典第5期(3)

|

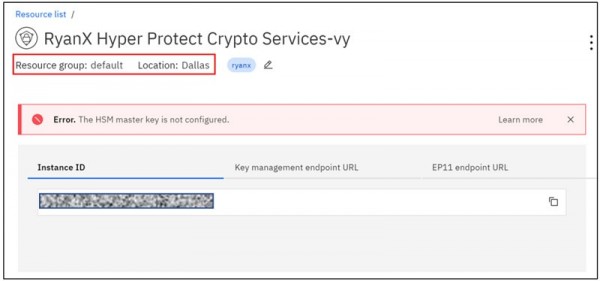

创建 HPCS 实例的过程非常简单,本文不做叙述。有一点需要注意,在选择 Number of crypto units 的时候,有三个选项:1(single zone)2(multi-zone)3(multi zone),意思是,在创建 crypto units 的时候,实际创建的加密功能模块的数量。从高可用与性能角度考虑,在生产系统中推荐 2或 3。 HPCS 创建完成后长这样,由于 instance 只是创建,还没有初始化,所以没有 master key。图片上显示的 Erro. 可以暂时忽略。

HPCS 的初始化过程有点儿复杂。无数的身份和密码会把人搞的头大,所以,在真正开始之前,有必要把初始化阶段所做的事情梳理一下。跟电影里看到的场景类似,发射核弹需要两个人同时转动钥匙,要使用 HPCS,IBM 推荐多个人持有不同的密码或密钥分量。 涉及的角色如下: 签名秘钥管理员(signature key admin) 负责开启初始化过程。这个角色控制着初始化过程的入口,没有他的授权,下面的操作都无从谈起。另外,也可以通过这个角色知道是谁授权的操作。 主密钥分量1持有者(master key part1 owner) 持有秘钥分量1。(核弹发射钥匙持有者1) 主密钥分量2持有者(master key part2 owner) 持有秘钥分量2。(核弹发射钥匙持有者2) 我们还可以有更多的秘钥分量,这些不同的分量通过运算会生成真正的主密钥。三个不同角色直接的关系如下图所示。

管理员控制秘钥分量持有者对 HPCS 的访问 涉及的密钥类型有: 主密钥分量1(master key part1) 核弹发射钥匙1 主密钥分量2(master key part2) 核弹发射钥匙2 主密钥(master key) 主密钥分量1与2经过运算生成主密钥 DEK(Data Encryption Key) 对隐私数据进行加密的秘钥 根密钥(root key) 由主密钥生成,是用来加密DEK的秘钥 简单解释一下,为什么会有这么多的的秘钥,对照下图对其中的关系做一个梳理。加密的对象是隐私数据。加密隐私数据的密钥叫做 DEK(Data Encryption Key),但是 DEK 不应该明文存放,否则如果从硬盘获取了 DEK,和密文,那么数据就会泄密。所以要对 DEK 再次加密,这就要用到 root key;root key 是对 DEK 加密的密钥,经过加密的 DEK 存放在磁盘上就没有问题了,经过加密的 DEK 称之为 wrapped key。Root key 是由 mater key 产生的(2.),而 master key 在初始化过程中由 master key part 运算产生(1.),并且仅仅存在于的 crypto unit 之上。 (编辑:ASP站长网) |

360重磅推出三大战略

360重磅推出三大战略